更新时间:2023-01-13 14:27:26 来源:动力节点 浏览1100次

SQL注入简单来说就是后端对用户传入的数据没有进行一个合法性的审查,导致用户构造一个恶意的语句传入后端拼接原有SQL查询语句继续查询,从而得到用户想要得到的数据信息

SQL注入在几年内,从没有落榜于OWASP top 1中,可见,SQL注入在网络中危害性

目前流行的注入大致有

......

数字型注入原型查询语句

select * from xxx where id=.$_GET[id]

检测方法

url/auth.php?a=-1 or 1=1# //正常

url/auth.php?a=-1 or 1=2# //错误

为什么是-1呢?因为-1很明显是没有这个页面的,用什么数值都行,但是要输出不出来内容的数值,比如是1000000000或者-1000000,一个服务器如果是用数值去调取页面的话,完全可以构造一些不存在的数值去引发错误,然后再接上or 1=1输出正确,or 1=1永远为真,即使前面的是错误的,依然可以通过or 1=1输出一个正常的页面,因此-1是啥也不返回,然后如果再搭配or 1=1就可以确定是否有注入

or就是或者,即使前面的数据为假,后面也会执行,a后面的内容会带到数据库中去查询,所以完整的查询语句就是:

select * from xxx where id=-1 or 1=1;

or 1=1在数据库中会输出全部数据,1永远等于1,所以会输出全部数据

通过or 1=1可以判断出来是否有注入,除此之外,还有and

and是与,只能前面是真的,后面才会执行,比如说1 and 1=1

url/auth.php?a=1 and 1=1# //正常

url/auth.php?a=1 and 1=2# //错误

也是同样的道理,如果前面为真,才会执行后面的,1永远等于1,但是不会等于2,所以根据这个特征可以判断出是数值型注入还是字符型注入

字符型注入原型查询语句

select * from xxx where id=."'$_GET[id]'"

相比数字型注入多了个引号

字符型注入和数字型注入的用法其实也算是大同小异的,但是在拼接语句的适合,要加一个单引号,比如这样子:

url/auth.php?a=-1' or 1=1# //正常

此时的sql查询语句就是 select * from xxx where id='-1' or 1=1;

如果不加单引号的话,就会变成 select * from xxx where id='-1 or 1=1';

看起来好像没啥区别,实际上区别很大,一个是查询-1,一个是查询-1 or 1=1,如果查询-1 or 1=1肯定查不出什么东西,因此我们要闭合掉原有的引号,然后才可以正确执行

有人会问,那闭合掉前面的引号的话,原本的引号怎么办呢?

注意看前面出现的#号,#相当于一个结束符号,也就是说#后面的语句是不会执行的,所以#号后面的单引号也就是不会执行,所以不会报错

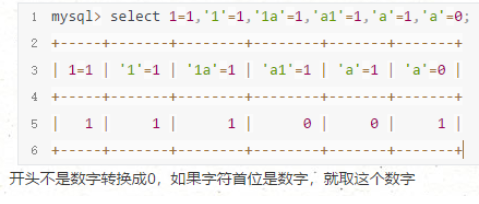

除此之外,在MySQL中,有一个特性和php很像,就是强制类型转换,如果等于号两边的类型不相等,字符会强制转换成数值,人菜话不多,如图所示

以上就是动力节点小编介绍的"数字型注入和字符型注入详细了解",希望对大家有帮助,如有疑问,请在线咨询,有专业老师随时为您务。

Java实验班

Java实验班

0基础 0学费 15天面授

Java就业班

Java就业班

有基础 直达就业

Java夜校直播班

Java夜校直播班

业余时间 高薪转行

Java在职加薪班

Java在职加薪班

工作1~3年,加薪神器

Java架构师班

Java架构师班

工作3~5年,晋升架构

提交申请后,顾问老师会电话与您沟通安排学习